本帖最后由 灰儿 于 2010-12-12 11:03 编辑

对于Radmin大家一定不会陌生,它是一款远程控制软件,可以远程管理公司或个人计算机实现远程办公,可以进行完全控制、屏幕监视、文件管理、远程DOS操作等功能。操作简单,容易上手,只需要被控制主机执行服务端,安装服务,设置好连接端口和密码,就可以利用控制端进行远程控制。

我们在入侵过程中很容易见到这款远程控制软件,大家都知道radmin的密码都是32位md5加密后存放在注册表里的,具体的表键值为 HKLM\SYSTEM\RAdmin\v2.0\Server\Parameters\

有了密码的哈希(hash)值就可以用相关工具暴力破解了,但这实在是下下策,因为现在管理员都很注意密码的强壮性,有的密码也许要花费很多时间来破解的,所以这个方法不太好用。在我介绍这个方法出现之前,利用Radmin提权陷入了僵局。不过现在好了,我们只需通过注册表里的hash值就可以登录Radmin了。

前提条件:

首先,我们需要用很低的权限读取HKLM\SYSTEM\RAdmin\v2.0\Server\Parameters\parameter里的内容,或是用海阳,或是用reg命令导出。总之,这一步很容易实现,如图1所示。这里密码的密文是“f1,eb,4a,ca,b5,72,ac,fb,6c,ca,e1,1c,87,cf,e6,59”,去掉其中的逗号,得到

“f1eb4acab572acfb6ccae11c87cfe659”,这个后面要用到。

使用的工具 :

radmin 控制端、OllyDBG反汇编软件

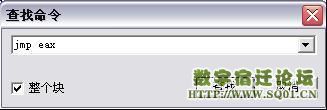

本文用到的Radmin是3.2版的,我们用OllyDBG打开radmin.exe,之后点击右键选择“查找->命令”,输入“JMP EAX”搜索,如图2所示:

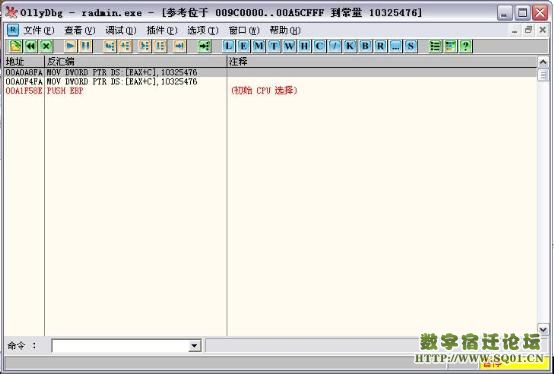

然后按F4,再按F8。接下来点击右键选择“查找->所有常量”,输入“10325476”,如图3所示:

在弹出的窗口中双击三个结果中的第一项,即选择第一行,如图4所示:

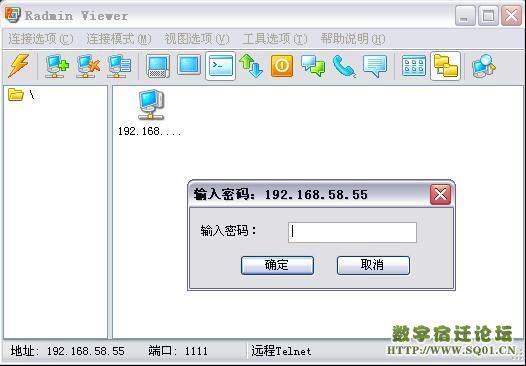

来到一个新地方以后就按F2下断点。成功下断后,我们再按F9运行radmin连接程序,这时会弹出叫你输入密码的提示框,不用管,随便输入一个密码,我这里就输入111111,等你输入完后,OD也就激活了如图5所示:

点击确定后,就又回到了OllyDBG,这时,你要按组合键“Ctrl+F9”再往上几行 选中红色的那块 就是刚才下断的地方,再次按F2 一下 ,取消断点。

然后再按F8,这时鼠标往下走,找到并选中“add esp,18”这一行,再按F4,

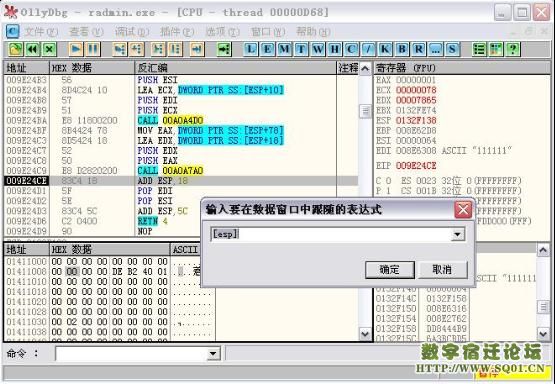

这时 你在左下角的 hex 那里 随便找个地方点一下,按组合键“Ctrl+G”,在弹出的栏里输入“[esp]”,注意带大括号的,如图6所示:

最后,左下角16进制这里就来到了很关键的地方,我们把前面得到的“f1eb4acab572acfb6ccae11c87cfe659”覆盖这里的内容。当然,32位的16进制字符串只能覆盖32位的内容,不要覆盖少,也不要覆盖多(据这里不远处还能看到我们输入的111111),如图7所示:

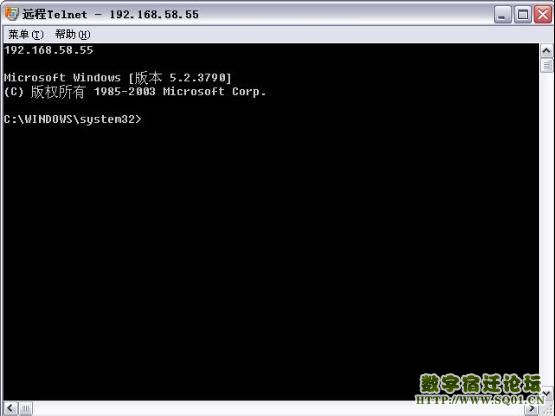

最后再按F9运行之后,就成功登录上了,如图8所示:

这个过程的操作比较繁杂,我做了录像,大家有不理解的地方可以看看。只要一步一步地做,就一定会成功的。

调试中我们经常要用到的快捷键有这些:

F2:设置断点,只要在光标定位的位置(上图中灰色条)按F2键即可,再按一次F2键则会删除断点。(相当于 SoftICE 中的 F9)

F8:单步步过。每按一次这个键执行一条反汇编窗口中的一条指令,遇到 CALL 等子程序不进入其代码。(相当于 SoftICE 中的 F10)

F7:单步步入。功能同单步步过(F8)类似,区别是遇到 CALL 等子程序时会进入其中,进入后首先会停留在子程序的第一条指令上。(相当于 SoftICE 中的 F8)

F4:运行到选定位置。作用就是直接运行到光标所在位置处暂停。(相当于 SoftICE 中的 F7)

F9:运行。按下这个键如果没有设置相应断点的话,被调试的程序将直接开始运行。(相当于 SoftICE 中的 F5)

CTR+F9:执行到返回。此命令在执行到一个 ret (返回指令)指令时暂停,常用于从系统领空返回到我们调试的程序领空。(相当于 SoftICE 中的 F12)

ALT+F9:执行到用户代码。可用于从系统领空快速返回到我们调试的程序领空。(相当于 SoftICE 中的 F11)

原理分析

Radmin会用一种不可逆的加密算法将密码加密并存在注册表里,当我们用客户端登录的时候,所输入的密码会被客户端通过这种不可逆的加密算法算出哈希值,然后通过网络将哈希值传输到服务端,服务端将这个哈希值与注册表中的哈希值对比,相同的话,就登录成功,否则失败。实际上,我们平时只是在登录界面输入密码,而这个登录界面对我们屏蔽了底层的复杂操作,其实密码的明文并没有在网络上传输过。这样做的好处是即使有人通过读取注册表或是用Sniffer得到了哈希值也无法通过某个运算得到密码明文,只能枚举所有密码来比对。据我所知,QQ就是这样登录的。

通过以上分析,我们不难想到,如果我们通过修改客户端,使其发送我们指定的密码密文,服务端通过与注册表里的密文比对,发现一致,就会登录成功。这样虽然我们不知道密码的明文是什么,但是有密文一样可以登录。

如果以后要避免这种情况,我认为开发团队可以在服务端再多加一次不可逆的加密运算,也就是注册表里的密文经过两次加密运算,登录的时候,在客户端经过一次加密运算,在服务端又经过一次加密运算。这样即使有了注册表里的内容也无法使用本文的方法了。

对服务器进行安全配置

如果你的服务器恰好安装了Radmin,也不要马上卸载,我们有办法继续安全地使用这款优秀软件。在运行里输入“regedt32”,然后就可以对注册表键值(HKLM\SYSTEM\RAdmin\v2.0\Server\Parameters\)设置权限了,考虑到有的ASP.net的用户权限比较高,我们可以禁止users组的用户读取此键值,如图9所示。

当然,为了防止被提权,管理员还要对服务器上的目录设置好权限。比如,很多黑客喜欢把工具传到C:\Documents and Settings\All Users下,管理员要事先阻止这种事情的发生。

|

|

|Archiver|手机版|小黑屋|管理员之家

( 苏ICP备2023053177号-2 )

|Archiver|手机版|小黑屋|管理员之家

( 苏ICP备2023053177号-2 )